BTC/USD-2.22%

BTC/USD-2.22% ETH/USD-3.26%

ETH/USD-3.26% LTC/USD-2.4%

LTC/USD-2.4% ADA/USD-3.2%

ADA/USD-3.2% SOL/USD-3.14%

SOL/USD-3.14% XRP/USD-2.16%

XRP/USD-2.16%Evento

Hackeo y otros ataques

Los ataques de ransomware tradicionales y los ataques que controlan de forma remota el sistema de la víctima a través de las vulnerabilidades del sistema son los principales métodos de ataque en los ataques de ransomware de piratas informáticos que se han producido desde julio.

Para este tipo de ataque, el atacante no necesita conocer los conocimientos y detalles técnicos de la cadena de bloques para completar el ataque, especialmente el ataque de twitter (utilizando el método de ingeniería social), los atacantes son tres adolescentes, el mayor de los cuales es Solo el joven de 22 años, este incidente es un caso típico entre los incidentes de seguridad desde julio, y tiene un rango de influencia muy amplio.

①

El 2 de julio, MongoDB fue atacado y se vaciaron alrededor de 22 900 bases de datos. El atacante exigió BTC como rescate para canjear la copia de seguridad de la base de datos vaciada.

②

Primer lanzamiento | Okey Cloud Chain lanzó la "Solución Sky Eye" para promover la actualización adicional del sistema de seguridad en la cadena: el 28 de agosto, el grupo de la industria blockchain Okey Cloud Chain anunció el lanzamiento de la "Solución Sky Eye" blockchain, principalmente a través del sistema de seguimiento de datos en cadena La investigación y el desarrollo, el soporte técnico externo y la recopilación de la fuerza de las empresas ayudarán de manera integral a la mejora de la seguridad de la cadena de bloques y al desarrollo estable y saludable de la industria.

Se entiende que bajo el "Programa Sky Eye", Okey Cloud Chain Group construirá un sistema de seguimiento de datos en cadena y utilizará métodos como rastrear activos digitales y monitorear transacciones ilegales para frenar por completo actividades ilegales como el lavado de dinero; ayudar organismos encargados de hacer cumplir la ley en el manejo de casos, y crear asistencia técnica legal para dichos sistemas de cadena de bloques; proporcionar soluciones de cadena de bloques + big data para cadenas de alianzas y datos en cadena basados en varios negocios. [2020/8/28]

El 11 de julio, ocurrió una transacción anormal en el intercambio Cashaa. El atacante controló la computadora de la víctima y operó la billetera Bitcoin de la víctima en Blockchain.info para transferir BTC equivalente a $ 9,800 a la cuenta del atacante.

Primer lanzamiento | Bithumb lanzará un servicio de transferencia de activos encriptados con Bithumb Global: los expertos de Bithumb revelaron a Jinse Finance que Bithumb lanzará un servicio de transferencia rápida de activos en moneda encriptada entre Bithumb y Bithumb Global sin cargos por manejo. El límite diario de transferencia de activos encriptados es de 2 BTC . La noticia se dará a conocer al público esta noche. Se informa que actualmente solo se admiten transferencias de activos BTC y ETH. [2020/2/26]

③

El 15 de julio, Twitter sufrió un ataque de ingeniería social y se robaron las cuentas de administración de los empleados, lo que provocó que varias organizaciones e individuos publicaran información fraudulenta en Twitter, atrayendo a las víctimas para que transfirieran dinero a la cuenta de bitcoin del atacante.

④

El 22 de julio, la información de la Universidad de York fue robada y el atacante exigió aproximadamente $1.14 millones en BTC como rescate.

Primer lanzamiento | Liu Yao: Baidu Blockchain lanzó la plataforma Tianlian para potenciar los negocios en cadena: el 20 de diciembre, la "Conferencia de Desarrolladores de Blockchain de China 2019" organizada por CSDN se llevó a cabo en Beijing el 20 de diciembre. Liu Yao, jefe de productos de cadena de bloques de Baidu Smart Cloud, pronunció un discurso sobre el tema "La cadena de bloques empresarial potencia el aterrizaje de la innovación industrial". Señaló que 2020 será el primer año en que aterrizarán las empresas de cadenas de bloques. Con la implementación de la industria de cadenas de bloques , Baidu actualizó la cadena de bloques a una estrategia basada en plataforma y lanzó la plataforma Tianlian que se basa en Baidu Smart Cloud, que potenciará la innovación comercial en cadena de 360. [2019/12/20]

⑤

El 23 de julio, la información de la Liga de Fútbol Inglesa fue robada y los atacantes exigieron BTC como rescate.

⑥

El 25 de julio, se robaron alrededor de 800 gb de información de la Administración de Infraestructuras Ferroviarias de España, y el atacante exigió BTC como rescate.

Anuncio | Huobi Global Estreno mundial del Proyecto PAI a las 16:00 el 29 de junio: Huobi Global lanzará el servicio de depósito del Proyecto PAI (PAI) a las 16:00 el 29 de junio, hora de Singapur. A las 16:00 horas del 2 de julio se abrirán transacciones PAI/BTC, PAI/ETH en la Zona de Innovación. El servicio de retirada de PAI se abrirá a las 16:00 horas del 6 de julio. [2018/6/29]

⑦

El 30 de julio, Canon fue atacada por piratas informáticos, se robaron alrededor de 10 tb de fotos y otros tipos de datos, y los usuarios exigieron moneda digital como rescate.

⑧

El 31 de julio, el intercambio de moneda digital 2gether fue pirateado y se robaron alrededor de 1,39 millones de dólares en BTC.

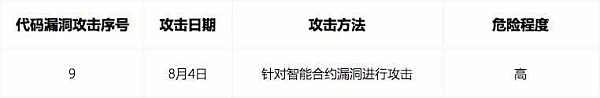

Ataque de vulnerabilidad de código

Para eventos relacionados con ataques de vulnerabilidad de código, el atacante debe comprender el ataque blockchain 51% y ser capaz de encontrar las condiciones que se pueden usar (alquilar una gran potencia informática) para completar el ataque, y necesita una comprensión profunda de la tecnología de contrato inteligente para encontrar el Se explotan lagunas en la lógica.

⑨

El 4 de agosto, el proyecto DeFi Opyn fue atacado a través de una laguna en el código y obtuvo tokens equivalentes al doble de la cantidad depositada, lo que finalmente causó una pérdida de alrededor de 370 000 dólares estadounidenses.

Tipos de ataque y peligro

Tipos de eventos de ataque y programas peligrosos:

Ransomware y otros ataques: los métodos y vectores del ataque son los siguientes:

Ataques de vulnerabilidad de código: - Los métodos y vectores de ataque son los siguientes:

Debido al bajo umbral para ataques de ransomware y métodos de ataque similares, el análisis disponible es limitado.La siguiente sección analizará en detalle el evento de ataque de vulnerabilidad de código n.° 9.

Análisis de eventos de ataque de vulnerabilidad de código

Evento nº 9

Este incidente ocurrió en el proyecto DeFi Opyn.El ataque fue causado por una vulnerabilidad en la función de ejercicio de Opyn en el contrato inteligente oToken.

Cuando el atacante envía una cierta cantidad de ETH al contrato inteligente, el contrato inteligente solo verifica si la cantidad de ETH es consistente con la cantidad requerida para completar la transacción de futuros y no verifica dinámicamente si la cantidad de ETH enviada por el atacante está dentro de la Después de una transacción, todavía es igual a la cantidad requerida para completar la transacción de futuros.

Es decir, el atacante puede usar un ETH para hipotecar, y canjear dos transacciones más, y finalmente obtener el doble de la cantidad de ETH enviada por él mismo.

El equipo de investigación de seguridad de CertiK cree que Opyn implementó y ejecutó directamente el contrato inteligente actualizado sin realizar nuevamente una verificación de auditoría de seguridad rigurosa, lo que resultó en que las lagunas del código del programa en su contrato inteligente no se descubrieran a tiempo.

Resumen

Aquí, el equipo de seguridad de CertiK recomienda lo siguiente:

Haga un buen trabajo en la detección de vulnerabilidades de seguridad de hardware y software de plataforma para proyectos de cadena de bloques, y preste atención a cultivar la conciencia de los empleados y la conciencia de defensa de los ataques comunes de piratas informáticos en su trabajo diario.

Haga un buen trabajo en la "dominación" de una parte que puede ocupar más de la mitad del poder de cómputo total de toda la cadena de bloques en la operación de la cadena de bloques. Para protección en proyectos específicos de cadena de bloques, puede considerar aumentar el número de confirmaciones de transacciones u optimizar el algoritmo de consenso.

Haga un buen trabajo verificando y auditando el código de cadena y el código de contrato inteligente en el proyecto blockchain, invite a múltiples servicios de auditoría de seguridad externos e independientes para auditar el código y vuelva a auditar después de cada actualización del código.

No solo buscamos lagunas, sino eliminar la posibilidad de ser atacado incluso si solo hay un 0,00000001 %

Tags:

Acabo de terminar de asar batatas (YAM) ayer, y hoy el CRV recién lanzado ha completado una apertura estándar que subvierte el drama. DeFi ciertamente se ha convertido en una tendencia.

Ahora están apareciendo algunos bancos virtuales en todo el mundo. Estos bancos virtuales siguen los requisitos de la supervisión local o siguen su propia elección voluntaria de estrategias comerciales.

Escrito en el frente: No tengo miedo de que mi madre entienda las transacciones, pero tengo miedo de que mi madre especule con monedas. Hola a todos.

Evento Hackeo y otros ataques Los ataques de ransomware tradicionales y los ataques que controlan de forma remota el sistema de la víctima a través de las vulnerabilidades del sistema son los principales métodos de at.

La imagen de arriba es un gráfico comparativo de la tendencia mensual a largo plazo del oro al contado desde 1980 hasta 2009 y la tendencia actual a largo plazo desde 2011 hasta 2020.

El último resumen del trazado ecológico de la cadena digital En esta etapa, el diseño del servicio ecológico blockchain de la cadena digital se centra principalmente en los siguientes tres aspectos: escenarios.

El 2 de agosto, organizada por Golden Finance y en cooperación con Alibaba Cloud, Zhongke Yunchuang, 99Ex, Asproex, Rebi, ChainUP y Golden Computing Cloud.